Clop 暗黑组织利用 SysAid 伺服器的漏洞进行攻击

主要重点

Clop 勒索病毒集团滥用了一个零日漏洞来攻击 SysAid 伺服器。SysAid 在 11 月 2 日发现了该漏洞,并于 11 月 8 日发布了修补程式。微软确认在发现 Lace Tempest 利用该零日漏洞后,及时向 SysAid 发出警报。研究人员已经建立了漏洞的概念验证,但目前未公开。Clop 勒索病毒组织于近期利用一个零日漏洞攻击了现场部署的 SysAid 伺服器。根据 SysAid 的公告,该公司在 11 月 2 日意识到其 IT 支援解决方案中的漏洞,并于 11 月 8 日发布了修补程式。微软表示,在跟踪名为 Lace Tempest 的威胁行动者并发现其在实际环境中利用这个零日漏洞后,及时向 SysAid 警告。

微软建议:使用 SysAid 的组织应立即应用修补程式并在修补之前检查有无被利用痕迹,因为 Lace Tempest 可能利用他们的访问权限来窃取数据并部署 Clop 勒索病毒。

在今年 5 月 MOVEit Transfer 的攻击之前,Clop 集团亦称 TA505 和 FIN11已对企业软体产品中的漏洞进行了两次高调的集体利用,分别是今年 1 月的 GoAnywhere MFT 和 4 月的 PaperCut。

研究人员建立概念验证,但保密

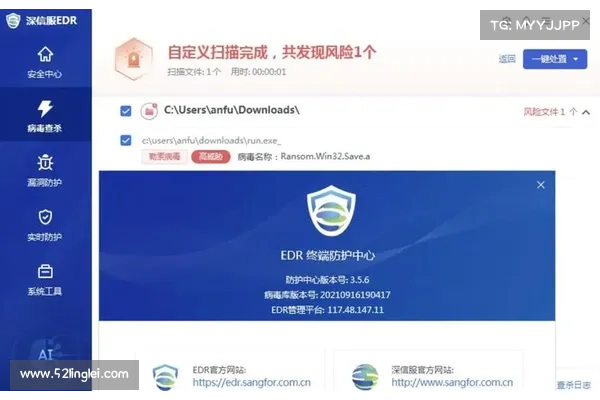

根据 SysAid 的说法,这个最新的漏洞标识为 CVE202347246是一种未知的路径遍历漏洞,可能导致代码执行。Clop 组织通过将包含网络壳和其他有效载荷的 Web 存档 (WAR) 文件上传到 SysAid Tomcat 网络服务的 Web 根目录,来取得系统的访问和控制权。

此后,他们使用一个 PowerShell 脚本通过网络壳执行恶意加载器,注入 GraceWire 木马。另一个 PowerShell 脚本则被用来清除攻击者在磁碟和 SysAid 伺服器 Web 日志中的行为痕迹。

在一篇 11 月 9 日的帖子 中,Huntress 的研究团队表示已经为该漏洞创建了概念验证,但目前不打算公开。他们在追踪安装 SysAid 软体的 14 台伺服器,其中只有一台受到了这个零日漏洞的影响。

海外vpv加速梯子

海外vpv加速梯子“这个组织在 10 月 30 日首次受到影响,我们观察到与 SysAid 警告中建议的后利用 PowerShell 代码相同的代码被执行。”该团队表示。

Rapid7 在 11 月 9 日 发布消息称,他们正调查与该漏洞相关的证据,并已在至少一个客户环境中发现了相关迹象。

这次攻击的影响将有多大?

Ontinue 的安全运营副总裁 Craig Jones 表示,考虑到 MOVEit 数据泄露的规模和影响,该事件仍影响著超过 1000 家组织和超过 6000 万人,因此在相同威胁集团针对 SysAid 进行攻击时,造成相似程度的干扰并非不可能。

“虽然受影响的客户数量尚未披露,但 SysAid 宣称在全球有